يحذر Kaspersky New Crypto Malware Bears posthots من iOS و Android

اكتشف الباحثون في Kaspersky حملة جديدة متطورة للبرامج الضارة للهاتف المحمول “تسمى” “Sparkkitty“لقد نجح ذلك في تسلل كل من متجر تطبيقات Apple و Google Play ، ويستهدف بشكل خاص لقطات شاشة من محفظة التشفير عبارة البذور مخزنة في معارض صور المستخدمين.

تستخدم البرامج الضارة ، التي تتطور من حملة Sparkcat التي تم تحديدها مسبقًا ، تقنية التعرف على الأحرف البصرية (OCR) لمسح الصور والاختطاف التي تحتوي على معلومات محفظة مشفرة حساسة من أجهزة iOS وأجهزة Android.

استهدفت الحملة ، التي كانت نشطة منذ ما لا يقل عن فبراير 2024 ، المستخدمين في المقام الأول في جنوب شرق آسيا والصين من خلال التطبيقات المصابة المتنايرة على أنها تعديلات Tiktok ، ومتتبعات محفظة التشفير ، وألعاب المقامرة ، وتطبيقات محتوى البالغين التي تطلب الوصول إلى معرض الصور تحت ادعاءات على ما يبدو.

نجحت هذه مجرمي الإنترنت في تجاوز تدابير أمان متجر التطبيقات الرسمية لنشر التطبيقات المصابة التي بدت مشروعة للفحص الآلي والمراجعين البشريين.

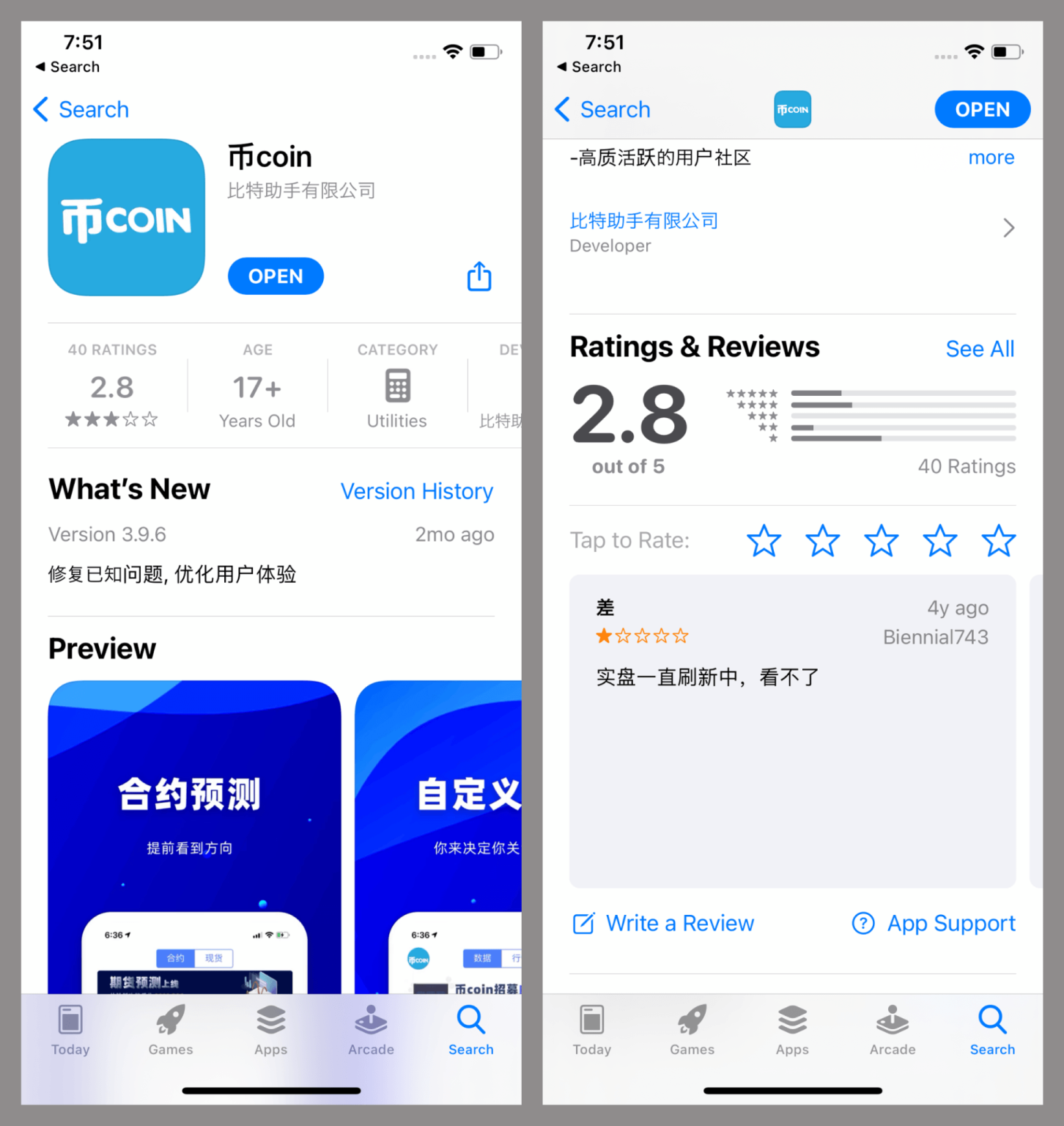

يتضمن مثالان بارزان Soex Wallet Tracker ، الذي تنكر كتطبيق لإدارة المحفظة وتم تنزيله على أكثر من 5000 مرة من Google Play ، و Coin Wallet Pro ، والتي تسوق نفسها كمحفظة آمنة متعددة الخيارات قبل ترقيتها من خلال إعلانات التواصل الاجتماعي وقنوات التلغرام.

كيف تهرب Strealer من عبارة SPARKKITTY من IOS واكتشاف Android

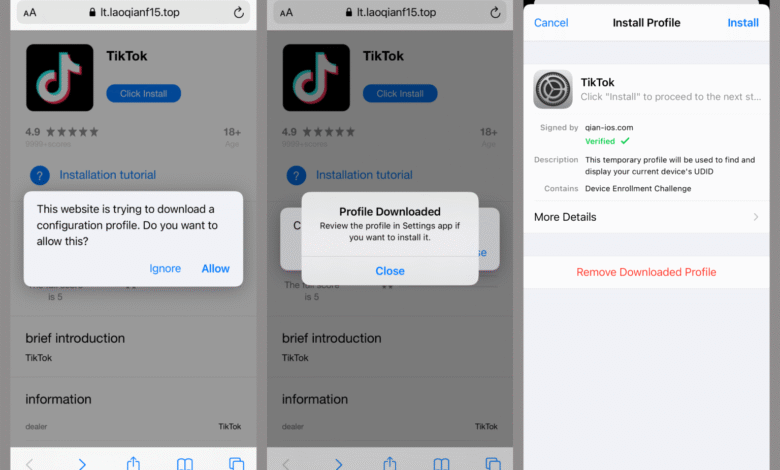

على أجهزة iOS ، تتنكر البرامج الضارة عادةً كإصدارات معدلة من الأطر الشهيرة مثل AFNetworking أو Alamofire ، باستغلال نظام ملف تعريف مشروع Apple الذي يسمح للمؤسسات بتوزيع التطبيقات الداخلية دون موافقة متجر التطبيقات.

على الرغم من أنها شرعية لاستخدام الشركات ، إلا أن ملفات تعريف المؤسسات هذه وفرت مجرمي الإنترنت مسارًا لتثبيت تطبيقات غير موقعة يمكن أن تتجاوز عمليات فحص الأمان القياسية من Apple.

في الواقع ، يذهبون إلى أبعد من ذلك لإنشاء إصدارات معدلة من المكتبات المشروعة مفتوحة المصدر التي تحتفظ بالوظائف الأصلية مع إضافة قدرات ضارة.

على سبيل المثال ، حافظ إطار عمل AFNETWORKING التالف ، على سبيل المثال ، مع إمكانات الشبكات الأصلية مع دمج وظائف سرقة الصور سراً من خلال فئة مخفية من AFIMAGEDOWNOLDORTOOL التي تم تنشيطها أثناء تحميل التطبيق من خلال آلية محدد التحميل التلقائي لـ COBSEIVE-C.

سمح هذا النهج للبرامج الضارة بالبقاء نائمة حتى يتم استيفاء شروط محددة ، مثل المستخدمين الذين يتنقلون لدعم شاشات الدردشة حيث تظهر طلبات الوصول إلى الصور طبيعية وأقل مشبوهة.

على منصات Android ، استخدمت البرامج الضارة أساليب توزيع متطورة على قدم المساواة ، مما يؤدي إلى تضمين رمز ضار مباشرة في نقاط إدخال التطبيق أثناء استخدام موضوعات العملة المشفرة المشروعة لجذب الضحايا المستهدفين.

تقنية OCR تحول الصور إلى منجم الذهب الرقمي

إن أخطر ميزة Sparkkitty هي تقنية التعرف على الشخصيات البصرية المتطورة ، والتي تحدد وتستخلص المعلومات المتعلقة بالتشفير تلقائيًا من معارض صور الضحايا دون مطالبة المهاجمين بمراجعتها يدويًا.

على عكس البرامج الضارة المحمولة السابقة التي تعتمد على سرقة الصور بالجملة والتحليل اليدوي ، توظف SparkKitty تكامل مكتبة طقم Google ML (التعلم الآلي) لمسح الصور لأنماط النص. إنه يبحث على وجه التحديد عن عبارات البذور والمفاتيح الخاصة وعناوين المحفظة التي عادةً ما يبرز المستخدمون لأغراض النسخ الاحتياطي على الرغم من توصيات الأمن ضد هذه الممارسات.

كما أوضح Kaspersky ، يوضح تطبيق OCR من البرامج الضارة إمكانيات التعرف على الأنماط المتقدمة. يقوم تلقائيًا بتصفية الصور بناءً على محتوى نصي ويرسل فقط تلك التي تحتوي على معلومات متعلقة بالتشفير إلى خوادم الأوامر والسيطرة.

يبحث النظام عن كتل نصية محددة تحتوي على الحد الأدنى من عدد الكلمات ومتطلبات الأحرف ، والتمييز بشكل فعال بين الصور غير الرسمية والمعلومات المالية المحتملة.

يقلل هذا النهج المستهدف من متطلبات نقل البيانات مع زيادة قيمة المعلومات المسروقة ، مما يسمح للمهاجمين بمعالجة تجمعات الضحايا الكبيرة بشكل أكثر كفاءة.

كشفت الحملات ذات الصلة التي تم اكتشافها خلال تحقيقات Kaspersky عن تطبيقات أكثر تطوراً ، بما في ذلك الإصدارات التي تستهدف إجراءات النسخ الاحتياطي من خلال عرض تحذيرات أمنية وهمية توجيه المستخدمين إلى “احتياطي مفتاح المحفظة في الإعدادات في غضون 12 ساعة” أو تخاطر بفقدان الوصول إلى محافظهم.

توجه تراكبات الهندسة الاجتماعية هذه الضحايا من خلال الوصول إلى عبارات البذور الخاصة بهم ، مما يسمح لمسح إمكانية الوصول إلى البرامج الضارة لالتقاط المعلومات مباشرة بدلاً من الاعتماد فقط على لقطات الشاشة الحالية.

تمتد الآثار الأوسع نطاقًا إلى ما وراء السرقة الفردية لتشمل عمليات تعدين التشفير المنهجية ، كما يتضح من الحملات ذات الصلة مثل مجموعة أمين مكتبة Ghouls APT التي تجمع بين سرقة الاعتماد مع تعدين Monero غير المصرح به على الأجهزة التي تتعرض للخطر.

تخلق هذه الهجمات المزدوجة الأغراض تدفقات إيرادات مستمرة للمجرمين الإلكترونية ، الذين يسرقون حيازات التشفير الحالية ويستخدمون الموارد الحسابية للضحايا لتنزين أصول رقمية إضافية. وبالتالي ، فإن الأجهزة المعرضة للخطر تصبح بفعالية بنية تحتية لتوليد الأرباح لفترات طويلة.

يحذر The Post Kaspersky New Crypto Malware Suele Posthots من iOS وظهرت Android أولاً على Cryptonews.

Sparkkitty: اسم لطيف ، تهديد كبير

Sparkkitty: اسم لطيف ، تهديد كبير استخدام التخزين المشفر

استخدام التخزين المشفر مسح مع

مسح مع  حولت مجموعة أمين مكتبة Ghouls APT أجهزة الكمبيوتر التجارية الروسية إلى عمليات تعدين Crypto Crypto أثناء سرقة بيانات اعتماد المحفظة والمفاتيح الخاصة من خلال حملات تصيد متطورة تستهدف المؤسسات الصناعية.

حولت مجموعة أمين مكتبة Ghouls APT أجهزة الكمبيوتر التجارية الروسية إلى عمليات تعدين Crypto Crypto أثناء سرقة بيانات اعتماد المحفظة والمفاتيح الخاصة من خلال حملات تصيد متطورة تستهدف المؤسسات الصناعية.