2.4 مليار دولار خسر في 2025 H1 Crypto Hacks – البورصات و Defi HIT الأكثر صعوبة: تقرير

في النصف الأول من عام 2025 ، عانت صناعة blockchain من خسائر تزيد عن 2.37 مليار دولار بسبب حوادث الأمن ، مع وصول قطاع Defi إلى الأصعب. كما انتشرت عمليات الاحتيال التي تستهدف المستخدمين الأفراد ، مع تمكين الذكاء الاصطناعى مخططات متطورة بشكل متزايد.

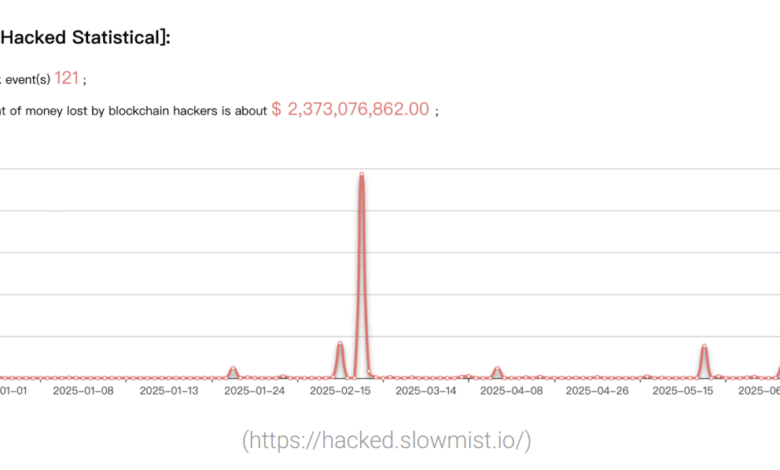

وفقًا لـ Slowmist في منتصف العام ، شهدت تقرير “Slowchain Security Security and AML” ، حوالي 2.37 مليار دولار من الخسائر عبر 121 حادثًا أمنيًا في النصف الأول من عام 2025. ويمثل هذا زيادة بنسبة 66 ٪ تقريبًا في الخسائر المالية مقارنةً بالفترة نفسها في عام 2024 ، على الرغم من انخفاض عدد الإرقاء.

لا يزال Defi هو القطاع الأكثر استهدافًا ، حيث يمثل 76.03 ٪ من جميع الحوادث وحوالي 470 مليون دولار من الخسائر. ومع ذلك ، شهدت منصات CEX 1.883 مليار دولار من الخسائر من 11 حادثًا فقط ، مما يشير إلى أهداف عالية القيمة للمهاجمين.

كانت تنازلات الحساب هي السبب الرئيسي لحوادث الأمان ، تليها نقاط الضعف في العقد الذكي.

إلى جانب الهجمات المباشرة على المشاريع ، أبرز تقرير Slowmist العديد من أساليب الاحتيال التي تستهدف المستخدمين الأفراد الذين وصفوا النصف الأول من عام 2025:

التصيد باستخدام EIP-7702

يستغل المهاجمون ميزات جديدة لآلية تفويض العقد EIP-7702 التي تم تقديمها مع ترقية Pectra من Ethereum. في 24 مايو ، خسر المستخدم 146،551 دولارًا بعد سقوط ضحية هجوم تصيد أسيء استخدام ميزة تفويض Metamask EIP-7702. قامت عملية الاحتيال ، التي نفذت بها مجموعة Inferno Drainer ، إلى خداع المستخدم في التصريح بعقد مشرق ، والذي استغل الموافقات الرمزية السائبة على صرف الأموال.

Deepfakes

لقد تم التقدم السريع ل AI التوليدي في موجة جديدة من “الحيل القائمة على الثقة”. في أوائل عام 2025 ، أدى اجتماع التكبير المزيف باستخدام Deepfakes إلى سرقة جميع أصول التشفير من Mehdi Farooq ، وهو شريك في Vyrersphere Ventures ، بعد انتحال المهاجمين من اتصالات معروفة وحدوه في تنزيل البرامج الضارة. وتشمل الحالات البارزة الأخرى مقاطع فيديو تم إنشاؤها من الذكاء الاصطناعى لمسؤولي Elon Musk و Singapore الذين يروجون لخطط الاستثمار المزيفة.

برقية عمليات الاحتيال على بعد برقية

هذه الاحتيال تخدع المستخدمين في تنفيذ رمز ضار من الحافظة الخاصة بهم. تم إغراء الضحايا من خلال حسابات X المزيفة التي تنتحل شخصية المشجعين ، ثم إعادة توجيهها إلى مجموعات Telegram حيث “TAP للتحقق من” روابط تنشيط أوامر PowerShell التي تنشطها طروادة. أدت هذه الهجمات إلى حل وسط للكامل ، مما يسمح لأدوات الوصول عن بُعد بسرقة ملفات المحفظة والمفاتيح الخاصة وحتى التحكم في حسابات Telegram عبر كل من نظام Windows و MacOS.

ملحقات المتصفح الخبيثة

متنكرا في “أدوات أمان Web3” أو استغلال آليات التحديث التلقائي ، هذه الامتدادات المزيفة اختطاف الروابط لتثبيت البرامج الضارة وسرقة عبارات ذاكري أو مفاتيح خاصة أو بيانات اعتماد تسجيل الدخول. تضمنت إحدى الحالات البارزة امتداد “Osiris” ، حيث قام المهاجمون باختطاف حساب متجر ويب Chrome للمطور الشرعي من خلال استغلال OAUTH المستند إلى التصيد ، مما دفع إلى تحديث ضار خبيث لأكثر من 2.6 مليون مستخدم.

لينكدين تجنيد التصيد

في عام 2025 ، ارتفع التصيد القائم على LinkedIn حيث تم طرح المهاجمين على أنهم الشركات الناشئة في blockchain لجذب المهندسين في تنزيل البرامج الضارة المتنايرة كاختبارات تقنية. شارك المحتالون في ملخصات المشروع ذات المظهر المهني ووثائق التصميم ، مما أدى في النهاية إلى إرسال الضحايا إلى المستودعات التي تحتوي على حمامات ضارة مشفرة بشكل كبير. بمجرد تنفيذها ، تسرق هذه Backdoors معلومات المضيف ، وبيانات الاعتماد ، ومفاتيح SSH الخاصة ، وبيانات سلسلة مفاتيح النظام.

هجمات الهندسة الاجتماعية

ارتفعت عمليات الاحتيال في الهندسة الاجتماعية في أوائل عام 2025 ، مع القضية الأكثر روعة التي تشمل Coinbase. في هذا الحادث ، قام المهاجمون برشوة موظفي دعم العملاء في الخارج لتسريب بيانات المستخدم ، ثم انتحلوا من ممثلين Coinbase باستخدام أرقام الهواتف المحوزة ورسائل التصيد لإغراء الضحايا لنقل الأموال إلى المحافظ التي يسيطر عليها المحتالون. وفقًا لـ Slowmist ، أسفرت هذه الهجمات المنسقة عن إجمالي خسائر المستخدمين أكثر من 100 مليون دولار.

هجمات سلسلة التوريد الخلفية عبر أدوات الذكاء الاصطناعي منخفضة التكلفة

يخاطر المطورون الذين يبحثون عن “وصول غير محدود إلى نماذج الذكاء الاصطناعى المتقدمة” عبر القنوات غير الرسمية بتثبيت حزم NPM الضارة التي العبث بعمق بالتطبيقات المحلية. قام Slowmist بإبلاغ حالة فقدت شركة ناشئة مئات الآلاف بسبب التعليمات البرمجية الضارة التي تم إنشاؤها بواسطة هذه الأداة ، والتي قامت بتثبيت Backdoors عبر حزم NPM. تأثر أكثر من 4200 مطور ، معظمهم على MACOS ، ، مما يسمح للمهاجمين بالسيطرة عن بُعد وسرقة بيانات الاعتماد.

نماذج لغة كبيرة غير مقيدة

يسلط تقرير Slowmist الضوء على العديد من LLMs التي تم “كسرها” لتجاوز القيود الأخلاقية لإصداراتها الأصلية. تتخصص WormGPT في توليد المحتوى المرتبط بالبرامج الضارة ورسائل البريد الإلكتروني للتصيد ، في حين يمكن للاحتيال أن تنتج مواد مشجع مزيفة وصفحات التصيد المستنسخة. يتيح Darkbert ، الذي تم تدريبه على بيانات الويب المظلمة ، حملات الهندسة الاجتماعية المستهدفة بدرجة عالية. يمكن لـ Ghostgpt إنشاء عمليات احتيال DeepFake انتحال شخصية Execs ، من بين استخدامات ضارة أخرى.