يعرض الاختراق ما يقرب من 60،000 عناوين البيتكوين المرتبطة بمجموعة Lockbit Ransomware

هزت خرق كبير عصابة Lockbit Ransomware سيئة السمعة ، حيث تعرض ما يقرب من 60،000 عناوين Bitcoin بعد أن تشوه المتسللين لوحاتها التابعة على شبكة الإنترنت المظلمة وتسربت مجموعة من البيانات الداخلية عبر الإنترنت.

استهدفت الهجوم الإلكتروني ، الذي تم اكتشافه في 7 مايو ، 2025 ، البنية التحتية للوديقة المظلمة من Lockbit ، مما يدون لوحات المشرف التابعة وتسرب قاعدة بيانات سجلات داخلية كبيرة.

ماذا حدث؟

لقد ترك المهاجمون وراءهم رسالة – “لا تفعل جريمة الجريمة هي XOXO سيئة من براغ” – إلى الأبد مع تفريغ قاعدة بيانات MySQL قابل للتنزيل بعنوان PanelDB_DUMP.zip.

في البداية ، تم تحديد العلم من قبل الممثل التهديد Rey ، تم تحليل الخرق بسرعة من قبل خبراء الأمن السيبراني ، الذين كشفوا ثروة من المعلومات حول عمليات Lockbit.

وفقًا لتقرير Bleeping Computer ، تتضمن البيانات التي تم تسريبها مجموعة ضخمة من تفاصيل البنية التحتية للفدية. والجدير بالذكر أنه يعرض 59،975 عناوين بيتكوين الفريدة المرتبطة بـ Lockbit.

يُعتقد أن هذه العناوين مرتبطة بمدفوعات الفدية ، حيث يتم تعيين كل منها عادةً للضحايا الأفراد كجزء من جهود Lockbit لتوضيح تدفق الأموال غير المشروعة وإخفاء تدفق الأموال غير المشروعة.

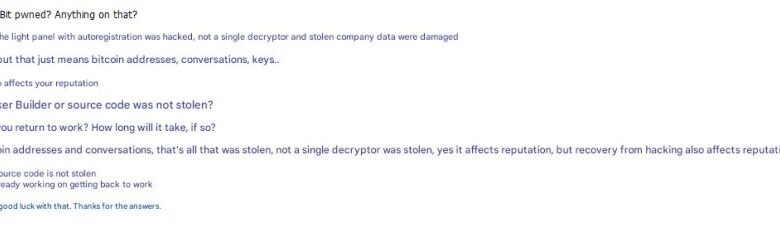

ومع ذلك ، أكد مشغل Lockbit ، “LockBitsupp” الخرق لكنه أصر على عدم فقدان مفاتيح خاصة أو بيانات حساسة إضافية.

تكشف البيانات الإضافية عن سجلات لسجلات مفصلة لبناء Ransomware الذي تم إنشاؤه بواسطة الشركات التابعة Lockbit. لا توثق هذه السجلات التكوينات التقنية المستخدمة في هجمات مختلفة فحسب ، بل تشمل أيضًا سجلات الدردشة الشاملة ، وأكثر من 4400 رسالة تفاوض بين مشغلي Lockbit وضحاياهم.

أيضًا من بين البيانات التي تم اختراقها ، كانت بيانات اعتماد المستخدم ، بما في ذلك 75 من المعلمين والشركات التابعة مع الوصول إلى اللوحة التابعة ، مع تخزين كلمات المرور في النص العادي.

تظل الطريقة الدقيقة المستخدمة لخرق البنية التحتية في Lockbit غير مؤكدة. ومع ذلك ، يقترح الكمبيوتر Bleeping أوجه التشابه مع الاختراق الأخير لمجموعة Everest Ransomware ، مما يثير شكوك مهاجم أو تكتيك مشترك.

أشار التقرير إلى أن الخادم كان يعمل PHP 8.1.2 ، والذي يُعرف أنه عرضة لـ CVE-2024-4577 ، وهو استغلال حاسم يمكن أن يمكّن من تنفيذ التعليمات البرمجية عن بُعد.

إمبراطورية Lockbit المتفتت: الحملة العالمية تليها البيانات التي تم تسريبها

من المحتمل أن تكون التداعيات من الخرق بعيدة المدى. بالنسبة لوكالات إنفاذ القانون وفرق الطب الشرعي blockchain ، توفر عناوين البيتكوين التي تم تسريبها وبيانات فرصة جديدة لتتبع مدفوعات الفدية وربما تحديد الأفراد المتصلين بـ Lockbit.

يوفر الخرق أيضًا ضربة سمعة حادة لـ Lockbit ، والتي تم إضعافها بالفعل عن طريق عملية cronos. إن الحملة المنسقة التي تقودها وزارة العدل الأمريكية ووكالات إنفاذ القانون الأمريكية وإنفاذ القانون في جميع أنحاء العالم في أوائل عام 2024 ، قامت بتفكيك بنيتها التحتية مؤقتًا.

لقد أدت العملية بالفعل إلى تجميد أكثر من 200 حساب عملات مشفرة مرتبطة بأنشطة Lockbit’s Ransomware.

ألقت السلطات القبض على اثنين من ممثلي Lockbit في بولندا وأوكرانيا ، في حين تم القبض على اثنين من الشركات التابعة ووجهت إليهما اتهاما في الولايات المتحدة ، كما أدرجت وزارة الخزانة الأمريكية العشرة العشرة من عملة البيتكوين والأثير المرتبطة بالمجموعة ، مع وجود بعض الودائع على التبادلات مثل Kucoin و Binance و Coinspaid. تمنع هذه العقوبات الآن الكيانات الأمريكية من التعامل مع الأفراد أو المحافظ المعنية.

تم الاستيلاء على البنية التحتية الرئيسية التي تستخدمها Lockbit ، بما في ذلك مواقعها الإلكترونية ولوحات التفاوض الفدية ، في أوائل عام 2024. تم استرداد أكثر من 1000 مفتاح فك التشفير وتم توزيعها على الضحايا لمساعدتهم على استعادة الوصول إلى البيانات المشفرة دون دفع فدية.

تم إلقاء القبض على مطور رئيسي وراء أدوات Lockbit ، Rostislav Panev ، في إسرائيل وينتظر تسليمه إلى Panev الولايات المتحدة التي يُزعم أنها بنيت البرامج الضارة وغيرها من البرامج للمجموعة وتلقى أكثر من 230،000 دولار في التشفير. يدعي دفاعه أنه لم يكن على دراية بكيفية استخدام الأدوات ، لكن السلطات تقول إنه لعب دورًا رئيسيًا في تمكين عمليات المجموعة.

هاجم Lockbit ، النشط منذ عام 2019 ، أكثر من 2500 ضحية في 120 دولة وبحسب ما ورد قام بابتزاز أكثر من 120 مليون دولار على مستوى العالم.

يعرض ما بعد الاختراق ما يقرب من 60،000 عناوين Bitcoin المرتبطة بمجموعة Lockbit Ransomware Group لأول مرة على CryptoneWs.